JWTŤģ§ŤĮĀ.md 20 KB

Śú® ASP.NET Core šł≠ÁöĄ JWT Ťģ§ŤĮĀ

JSON ÁĹĎÁĽúšĽ§ÁČĆ(JWT)śėĮšłÄšł™ÁīߌáĎŚíĆ URL ŚģČŚÖ®ÁöĄŚ≠óÁ¨¶šł≤ԾƌģÉšĽ•Ť°Ćšłöś†áŚáÜ RFC 7519 ŚģöšĻČÁöĄÁČĻŚģöś†ľŚľŹŤ°®Á§ļŚ£įśėé„ÄāJWT śėĮšłÄÁßćŚú®ŚŹĆśĖĻšĻčťóīŚģČŚÖ®šľ†ŤĺďŚ£įśėéÁöĄś†áŚáÜśĖĻś≥ē„ÄāšļļšĽ¨ťÄöŚłłŚú®ÁĹĎÁĽúŚļĒÁĒ®ŚíĆÁ߼Śä®ŚļĒÁĒ®šł≠šĹŅÁĒ® JWT šĹúšłļŤļꚼōĮĀśėé„Äā

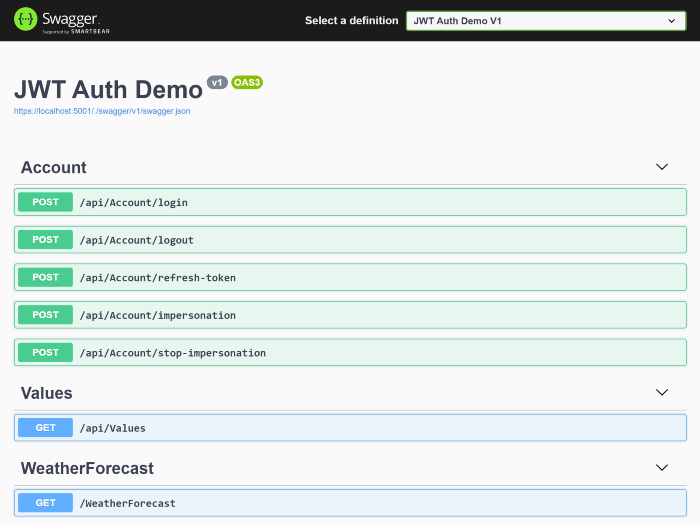

Śú®śú¨śĖášł≠ԾƜąĎŚįÜŚźĎśā®ŚĪēÁ§ļŚ¶āšĹēšĹŅÁĒ® JWT Ťģ§ŤĮĀŚíĆśéąśĚɜ̕ŚģěÁéįšłÄšł™ ASP.NET Core Web API ŚļĒÁĒ®Á®čŚļŹ„ÄāŤŅôšł™ web API ŚļĒÁĒ®Á®čŚļŹŚģěÁéįšļÜÁôĽŚĹē„ÄĀś≥®ťĒÄ„ÄĀŚą∑śĖįšĽ§ÁČĆ„ÄĀŚÜíŚÖÖÁ≠ČŤŅáÁ®č„ÄāšłčťĚĘÁöĄśą™ŚõĺśėĺÁ§ļšļÜśąĎšĽ¨Śú®śú¨śĖášł≠Ť¶ĀŤģ≤Ťß£ÁöĄ API ÁęĮÁāĻ„Äā

śąĎśääśąĎÁöĄŤß£ŚÜ≥śĖĻś°ąŚąÜśąźšł§šł™ťÉ®ŚąÜÔľöšłÄšł™śėĮ Angular ÁöĄŚČćÁęĮŚļĒÁĒ®ÔľĆšłÄšł™śėĮ ASP.NET Core ÁöĄŚźéÁęĮŚļĒÁĒ®„ÄāšĹ†ŚŹĮšĽ•Śú®śąĎÁöĄ GitHub šĽďŚļďšł≠śČ匹įŚģĆśēīÁöĄŤß£ŚÜ≥śĖĻś°ą„ÄāŚČćÁęĮŚíĆŚźéÁęĮŚļĒÁĒ®ťÉĹśĒĮśĆĀ DockerԾƚņšĻüŚŹĮšĽ•šĹŅÁĒ® Docker Compose Śú® Linux ŚģĻŚô®šł≠ŚźĆśó∂ŤŅźŤ°ĆŚģÉšĽ¨„Äā

Śú®śú¨śĖášł≠ԾƜąĎšĽ¨ŚįÜťáćÁāĻšĽčÁĽćŚźéÁęĮŤß£ŚÜ≥śĖĻś°ąÔľĆŚÖ∂šł≠ŚĆ֜訚ł§šł™ť°ĻÁõģ„ÄāJwtAuthDemo ŚíĆ JwtAuthDemo.IntegrationTests„ÄāťõÜśąźśĶčŤĮēť°ĻÁõģś∂ĶÁõĖšļÜ Web API ť°ĻÁõģšł≠śČÄśúČŚłłŤßĄÁöĄ JWT ŤŅõÁ®č„Äā

šļļšĽ¨ťÄöŚłłŚ¶āšĹēšĹŅÁĒ® JWT

ŚľÄŚŹĎŤÄÖśĄŹŤßĀŚĺąŚ§ßÔľĆWeb ŚíĆÁ߼Śä®ŚéüÁĒüŚļĒÁĒ®šłćšłÄś†∑ԾƚłöŚä°ŚúļśôĮšĻüšłćšłÄś†∑ԾƜČÄšĽ•śąĎšĽ¨Áú茹įšĹŅÁĒ® JWT ÁöĄśĖĻś≥ēŚ§öÁß挧öś†∑„ÄāšĹÜśúÄŚłłŤßĀÁöĄ JWT śĶĀÁ®čŚ∑•šĹúŚéüÁźÜŚ¶āšłč:

- ÁĒ®śą∑ŚźĎÁĹĎÁęôŚŹĎťÄĀŚá≠ŤĮĀŤŅõŤ°ĆÁôĽŚĹē„Äā

- ÁĹĎÁęôŚźéÁęĮť™ĆŤĮĀŚá≠ŤĮĀԾƌ£įśėéťÄāŚĹďÁöĄŤ¶ĀśĪāÔľĆÁĄ∂ŚźéÁĒüśąźšłÄšł™ JWT ŚĻ∂ŤŅĒŚõěÁĽôÁĒ®śą∑„Äā

- ÁĒ®śą∑śĆĀśúČ JWT ÁõīŚąįŤŅáśúüԾƌĻ∂Śú®ŚźéÁĽ≠ŤĮ∑śĪāšł≠ŚźĎÁĹĎÁęôŚŹĎťÄĀ JWT„Äā

- ÁĹĎÁęôŚĮĻ JWT ŤŅõŤ°Ćť™ĆŤĮĀԾƌĻ∂ŚÜ≥ŚģöŤĮ•ŤĶĄśļźśėĮŚź¶ŚŹĮšĽ•ŤģŅťóģÔľĆÁĄ∂Śźéśćģś≠§Ś§ĄÁźÜŤĮ∑śĪā„Äā

šĽéśĶĀÁ®čšł≠śąĎšĽ¨Áü•ťĀďÔľĆJWT ÁöĄŚģČŚÖ®śÄߍá≥ŚÖ≥ťá捶ĀԾƜČÄšĽ•šļļšĽ¨ťÄöŚłłŚĽļŤģģťÄöŤŅá HTTPS ŚŹĎťÄĀ JWTԾƍÄĆšłĒ JWT ŤģŅťóģšĽ§ÁČĆŚļĒŤĮ•śėĮÁü≠śöāÁöĄÔľĆšłćŚļĒŤĮ•ŚĆÖŚźęśēŹśĄüśēįśćģ„Äā

šłļšļÜÁģÄŚćēŤĶ∑ŤßĀԾƜąĎŚú®šłäťĚĘÁöĄśĶĀÁ®čšł≠ÁúĀÁē•šļÜŚą∑śĖįšĽ§ÁČĆÁöĄŤŅáÁ®č„ÄāťÄöŚłłÔľĆŚú®ś≠•ť™§ 2 šł≠ԾƚłÄšł™ťöŹśúļÁöĄŚ≠óÁ¨¶šł≤Ծƌą∑śĖįšĽ§ÁČĆԾƚľöŚíĆ JWT ŤģŅťóģšĽ§ÁČĆšłÄŤĶ∑ÁĒüśąź„ÄāŚĹď JWT ŤģŅťóģšĽ§ÁČĆŚć≥ŚįÜŚąįśúüśó∂ԾƌģĘśą∑ÁęĮŚįÜŚą∑śĖįšĽ§ÁČĆŚŹĎťÄĀÁĽôśúćŚä°Śô®ÁęĮԾƚĽ•Ťé∑ŚĺóśĖįÁöĄ JWT ŤģŅťóģšĽ§ÁČĆ„ÄāŚĽļŤģģÁ≥ĽÁĽüŚļĒŤĮ•ŚįÜśĖįÁöĄŚą∑śĖįšĽ§ÁČĆŚíĆśĖįÁöĄŤģŅťóģšĽ§ÁČĆšłÄŤĶ∑ŤŅĒŚõě„ÄāŚõ†ś≠§ÔľĆŚļĒÁĒ®Á®čŚļŹšłćŚÜćśúČšłÄšł™ťēŅśúüŚ≠ėŚú®ÁöĄŚą∑śĖįšĽ§ÁČĆ„ÄāŤŅôÁßćśäÄśúĮŤĘęÁßįšłļŚą∑śĖįšĽ§ÁČĆśóčŤĹ¨„Äā

ś≥®śĄŹŚąįśúÄšĹ≥ŚĀöś≥ēśÄĽśėĮťöŹÁĚÄśó∂ťóīÁöĄśé®Á߼ŚíĆśäÄśúĮÁöĄŤŅõś≠•ŤÄĆŚŹĎŚĪē„Äā

šłļšļÜśľĒÁ§ļÁöĄÁõģÁöĄÔľĆśąĎšĽ¨ŚąõŚĽļšłÄšł™ ASP.NET Core Web API ť°ĻÁõģ JwtAuthDemo ŚíĆšłÄšł™ MS śĶčŤĮēť°ĻÁõģ JwtAuthDemo.IntegrationTests„ÄāśąĎšĽ¨ŚįÜť¶ĖŚÖąšłļśąĎšĽ¨ÁöĄ Web API ť°ĻÁõģťÖćÁĹģ JWT Ťģ§ŤĮĀ„ÄāÁĄ∂ŚźéśąĎšĽ¨ŚįÜŚģěÁéįÁôĽŚĹē„ÄĀś≥®ťĒÄŚíĆŚą∑śĖįšĽ§ÁČĆÁöĄŤŅáÁ®č„Äā

JWT Ťģ§ŤĮĀťÖćÁĹģ

śąĎšĽ¨ťÄöŚłłŚłĆśúõŤá™ŚģöšĻČŚĻ∂šŅ̜䧌ļĒÁĒ®Á®čŚļŹÁĒüśąźÁöĄ JWT ŤģŅťóģšĽ§ÁČĆ„ÄāŚú®šłčťĚĘÁöĄ JwtTokenConfig ÁĪĽšł≠ŚģöšĻČšļÜšłÄÁĽĄŚłłŤßĀÁöĄťÖćÁĹģ„Äā

public class JwtTokenConfig

{

public string Secret { get; set; }

public string Issuer { get; set; }

public string Audience { get; set; }

public int AccessTokenExpiration { get; set; }

public int RefreshTokenExpiration { get; set; }

}

ŚĪěśÄß Secret śėĮšłÄšł™ťúÄŤ¶ĀšŅĚŚ≠ėŚú®ŚģČŚÖ®ŚúįśĖĻÁöĄŚ≠óÁ¨¶šł≤Ծƚĺ茶āԾƌļĒÁĒ®śĪ†ÁĒ®śą∑ÁöĄÁéĮŚĘÉŚŹėťáŹÔľĆśąĖŤÄÖšļĎÁßėŚĮÜŚ≠ėŚā®śąĖŚĮÜťí•Śļď„ÄāAccessTokenExpiration ŚíĆ RefreshTokenExpiration śėĮšł§šł™śēīśēįԾƚĽ£Ť°®šĽ§ÁČĆÁĒüśąźŚźéÁöĄśÄĽŚĮŅŚĎĹ„Äāś†Ļśćģśú¨śľĒÁ§ļť°ĻÁõģÁöĄŚģěÁéįԾƜó∂ťóīšĽ•ŚąÜťíüšłļŚćēšĹć„ÄāšłļšļÜÁģÄŚćēŤĶ∑ŤßĀԾƜąĎšĽ¨ŚįÜśä䌏āśēįŚ≠ėŚā®Śú® appsettings.json śĖᚼ∂šł≠„ÄāÁĄ∂ŚźéԾƜąĎšĽ¨ŚáÜŚ§áŚįÜŤŅôšļõŚÄľšľ†ťÄ팹į JWT Bearer ťÖćÁĹģšł≠„Äā

Ś•Ĺś∂ąśĀĮśėĮԾƚĹŅÁĒ® JWT šĽ§ÁČĆŤŅõŤ°ĆŤļꚼŝ™ĆŤĮĀśėĮŚĺąÁõīśé•ÁöĄÔľĆMicrosoft.AspNetCore.Authentication.JwtBearer NuGet ŚĆÖšłļśąĎšĽ¨ŚģĆśąźšļÜŚ§ßťÉ®ŚąÜŚ∑•šĹú„ÄāŚĹϚĽ¨ŚģČŤ£ÖšļÜŤŅôšł™ NuGet ŚĆÖÁöĄśúÄśĖįÁČąśú¨ŚźéԾƜąĎšĽ¨śúČšł§ÁßćťÄȜ詜̕ťÖćÁĹģ JWT Ťģ§ŤĮĀ„Äā

- (1)Śú® Startup.Configure śĖĻś≥ēšł≠šĹŅÁĒ® app.UseJwtBearerAuthentication()šł≠ťóīšĽ∂Ôľõ

- (2)Śú® Startup.ConfigureServices śĖĻś≥ēšł≠ŤįÉÁĒ® services.AddJwtBearer()śĖĻś≥ēś≥®ŚÜĆ JWT Ťģ§ŤĮĀśĖĻś°ą„Äā

Śú®ŤŅôťáĆԾƜąĎšĽ¨ŚįÜťÄöŤŅáÁ¨¨šļĆÁßćśĖĻś≥ēťÖćÁĹģ JWT Bearer Ťģ§ŤĮĀ„ÄāšłčťĚĘÁöĄšĽ£Á†ĀÁČáśģĶśėĺÁ§ļšļÜšłÄšł™ ConfigureServices śĖĻś≥ēÁöĄšĺčŚ≠ź„Äā

public void ConfigureServices(IServiceCollection services)

{

var jwtTokenConfig = Configuration.GetSection("jwtTokenConfig").Get<JwtTokenConfig>();

services.AddSingleton(jwtTokenConfig);

services.AddAuthentication(x =>

{

x.DefaultAuthenticateScheme = JwtBearerDefaults.AuthenticationScheme;

x.DefaultChallengeScheme = JwtBearerDefaults.AuthenticationScheme;

}).AddJwtBearer(x =>

{

x.RequireHttpsMetadata = true;

x.SaveToken = true;

x.TokenValidationParameters = new TokenValidationParameters

{

ValidateIssuer = true,

ValidIssuer = jwtTokenConfig.Issuer,

ValidateIssuerSigningKey = true,

IssuerSigningKey = new SymmetricSecurityKey(Encoding.ASCII.GetBytes(jwtTokenConfig.Secret)),

ValidAudience = jwtTokenConfig.Audience,

ValidateAudience = true,

ValidateLifetime = true,

ClockSkew = TimeSpan.FromMinutes(1)

};

});

// ...

}

Śú®šłäťĚĘÁöĄšĽ£Á†Āšł≠ÔľĆÁ¨¨ 2 Ť°ĆŚíĆÁ¨¨ 3 Ť°ĆŤĮĽŚŹĖśąĎšĽ¨ÁöĄŤģĺÁĹģԾƌĻ∂ŚįÜ JwtTokenConfig ś≥®ŚÜĆšłļšĺĚŤĶĖś≥®ŚÖ•ÔľąDIԾȌģĻŚô®šł≠ÁöĄ Singleton„Äā

Á¨¨ 5 Ť°ĆŚąįÁ¨¨ 8 Ť°ĆŚįÜťĽėŤģ§ÁöĄŤļꚼŝ™ĆŤĮĀŚíĆśĆĎśąėśĖĻś°ąŤģĺÁĹģšłļŤĮ•ŚļĒÁĒ®Á®čŚļŹšł≠ÁöĄ Bearer„ÄāÁ¨¨ 9 Śąį 24 Ť°ĆťÖćÁĹģ JWT Bearer šĽ§ÁČĆԾƌį§ŚÖ∂śėĮšĽ§ÁČĆť™ĆŤĮĀŚŹāśēį„ÄāśąĎśÉ≥śĆáŚáļšĽ•šłčŚĪěśÄß:

- RequireHttpsMetadataÔľöťĽėŤģ§ŚÄľšłļ trueԾƍŅôśĄŹŚĎ≥ÁĚÄŤģ§ŤĮĀťúÄŤ¶Ā HTTPS ÁöĄŚÖÉśēįśćģŚúįŚĚÄśąĖśĚÉťôź„Äā

- SaveTokenÔľöťĽėŤģ§ŚÄľšłļ trueԾƌģÉŚŹĮšĽ•ŚįÜ JWT ÁöĄŤģŅťóģšĽ§ÁČĆšŅĚŚ≠ėŚú®ŚĹďŚČćÁöĄ HttpContext šł≠ԾƍŅôś†∑śąĎšĽ¨ŚįĪŚŹĮšĽ•šĹŅÁĒ® await HttpContext.GetTokenAsync("Bearer", "access_token")śąĖÁĪĽšľľÁöĄśĖĻś≥ēśĚ•ś£ÄÁīĘŚģÉ„ÄāŚ¶āśěúśąĎšĽ¨śÉ≥ŚįÜ SaveToken ŤģĺÁĹģšłļ falseԾƝā£šĻąśąĎšĽ¨ŚŹĮšĽ•ŚįÜ JWT ŤģŅťóģšĽ§ÁČĆšŅĚŚ≠ėŚú® claim šł≠ÔľĆÁĄ∂ŚźéšĹŅÁĒ®śĖĻś≥ēś£ÄÁīĘŚÖ∂ŚÄľ„ÄāUser.FindFirst("access_token")?.Value.

- TokenValidationParametersÔľöŤŅôšł™ŚĮĻŤĪ°ŤģĺÁĹģšļÜÁĒ®šļ静ƍĮĀŤļꚼŚĽ§ÁČĆÁöĄŚŹāśēį„ÄāśĮŹšł™ŚĪěśÄßÁöĄŚźęšĻČśėĮšłćŤ®ÄŤÄĆŚĖĽÁöĄ„ÄāśúČšłÄšĽ∂šļ蜹ϜÉ≥śŹźšłÄšłčԾƝā£ŚįĪśėĮ ClockSkew ŚĪěśÄß„ÄāśąĎśääŚģÉÁöĄŚÄľŤģĺÁĹģšłļšłÄŚąÜťíüԾƍŅôŚįĪÁĽôŤļꚼŚĽ§ÁČĆŚąįśúüť™ĆŤĮĀśŹźšĺõšļÜšłÄšł™ŚÖĀŤģłÁöĄśó∂ťóī„ÄāśąĎšłļŤŅôšł™ŚĪěśÄߌĀöšļÜšłÄšł™ťõÜśąźśĶčŤĮēԾƚņŚŹĮšĽ•Áé©Áé©ŚģÉ„Äā

ÁĄ∂ŚźéśąĎšĽ¨ÁĽßÁĽ≠Śú® Startup.Configure śĖĻś≥ēšł≠ś∑ĽŚä† app.UseAuthentication()śĖĻś≥ēԾƌ¶āšłčŚõĺ:

public void Configure(IApplicationBuilder app, IWebHostEnvironment env)

{

// ...

app.UseRouting();

app.UseAuthentication();

app.UseAuthorization();

app.UseEndpoints(endpoints =>

{

endpoints.MapControllers();

});

}

Ťģ§ŤĮĀšł≠ťóīšĽ∂ÔľĆÁ¨¨ 5 Ť°ĆԾƜėĮšĹŅś≥®ŚÜĆÁöĄŤģ§ŤĮĀśĖĻś°ąÔľąśú¨šĺčšł≠šłļ JWT BearerԾȌ∑•šĹúÁöĄŚÖ≥ťĒģ„ÄāŚŹ¶šłÄśĖĻťĚĘԾƜ鹜ĚÉšł≠ťóīšĽ∂ÔľĆÁ¨¨ 6 Ť°ĆԾƜėĮšĹŅś≥®ŚÜĆÁöĄśéąśĚÉśúļŚą∂Ś∑•šĹúÁöĄŚÖ≥ťĒģ„ÄāŚú®śú¨ť°ĻÁõģšł≠ԾƜąĎšĽ¨šĹŅÁĒ®ťĽėŤģ§ÁöĄŚüļšļéŤßíŤČ≤ÁöĄśéąśĚÉ„ÄāÁ¨¨ 5 Ť°ĆŚíĆÁ¨¨ 6 Ť°ĆťÉĹśėĮťúÄŤ¶ĀÁöĄÔľĆŤŅôś†∑śąĎšĽ¨śČćŤÉĹŚú®śéߌą∂Śô®Śíƌ䮚ĹúśĖĻś≥ēšłäšĹŅÁĒ®[Authorize]ŚĪěśÄß„Äāś≠§Ś§ĖԾƍĮ∑ś≥®śĄŹÔľĆšł≠ťóīšĽ∂ÁöĄť°ļŚļŹŚĺąťá捶Ā„Äā

Ś•ĹšļÜԾƌüļÁ°ÄŚ∑•šĹúŚ∑≤ÁĽŹśČŚļÜԾƜąĎŤŅꚳ挏äŚĺÖŚúįÁĽôŚ§ßŚģ∂ŚĪēÁ§ļšĽ§ÁČĆÁöĄÁĒüśąźŚíĆÁôĽŚĹēŤŅáÁ®č„Äā

šĽ§ÁČĆÁĒüśąźŚíĆÁôĽŚĹē

public class JwtAuthManager : IJwtAuthManager

{

public IImmutableDictionary<string, RefreshToken> UsersRefreshTokensReadOnlyDictionary => _usersRefreshTokens.ToImmutableDictionary();

private readonly ConcurrentDictionary<string, RefreshToken> _usersRefreshTokens; // can store in a database or a distributed cache

private readonly JwtTokenConfig _jwtTokenConfig;

private readonly byte[] _secret;

public JwtAuthManager(JwtTokenConfig jwtTokenConfig)

{

_jwtTokenConfig = jwtTokenConfig;

_usersRefreshTokens = new ConcurrentDictionary<string, RefreshToken>();

_secret = Encoding.ASCII.GetBytes(jwtTokenConfig.Secret);

}

public JwtAuthResult GenerateTokens(string username, Claim[] claims, DateTime now)

{

var shouldAddAudienceClaim = string.IsNullOrWhiteSpace(claims?.FirstOrDefault(x => x.Type == JwtRegisteredClaimNames.Aud)?.Value);

var jwtToken = new JwtSecurityToken(

_jwtTokenConfig.Issuer,

shouldAddAudienceClaim ? _jwtTokenConfig.Audience : string.Empty,

claims,

expires: now.AddMinutes(_jwtTokenConfig.AccessTokenExpiration),

signingCredentials: new SigningCredentials(new SymmetricSecurityKey(_secret), SecurityAlgorithms.HmacSha256Signature));

var accessToken = new JwtSecurityTokenHandler().WriteToken(jwtToken);

var refreshToken = new RefreshToken

{

UserName = username,

TokenString = GenerateRefreshTokenString(),

ExpireAt = now.AddMinutes(_jwtTokenConfig.RefreshTokenExpiration)

};

_usersRefreshTokens.AddOrUpdate(refreshToken.TokenString, refreshToken, (s, t) => refreshToken);

return new JwtAuthResult

{

AccessToken = accessToken,

RefreshToken = refreshToken

};

}

private static string GenerateRefreshTokenString()

{

var randomNumber = new byte[32];

using var randomNumberGenerator = RandomNumberGenerator.Create();

randomNumberGenerator.GetBytes(randomNumber);

return Convert.ToBase64String(randomNumber);

}

}

Śú® JwtAuthManager ÁĪĽšł≠ԾƜąĎšĽ¨šŅĚŚ≠ėšłÄšł™Ś≠óŚÖł_usersRefreshTokens šĹúšłļŚą∑śĖįšĽ§ÁČĆÁöĄÁľďŚ≠ė„ÄāŚŹ¶Ś§ĖԾƜąĎšĽ¨šĻüŚŹĮšĽ•ŚįÜŚą∑śĖįšĽ§ÁČĆšŅĚŚ≠ėŚú®śēįśćģŚļďśąĖŚąÜŚłÉŚľŹÁľďŚ≠ėŚ≠ėŚā®šł≠„ÄāŚú®śúćŚä°Śô®ÁęĮšŅĚŚ≠ėŚą∑śĖįšĽ§ÁČĆÁöĄŚČĮśú¨ÔľĆŚŹĮšĽ•Ťģ©Á≥ĽÁĽüŚĮĻŚą∑śĖįšĽ§ÁČĆŤŅõŤ°Ćť™ĆŤĮĀԾƌĻ∂śü•ŤĮĘÁĒ®śą∑šľöŤĮĚÁöĄŚÖÉśēįśćģ„Äā

GenerateTokens śĖĻś≥ēŚąõŚĽļšłÄšł™ JWT ŤģŅťóģšĽ§ÁČĆŚíĆšłÄšł™Śą∑śĖįšĽ§ÁČĆ„ÄāśąĎšĽ¨Śú® JWT ŤģŅťóģšĽ§ÁČĆšł≠ŚźĎśúČśēąŤĹĹŤć∑šł≠šľ†ťÄíÁĒ®śą∑ŤĮ∑śĪāԾƌĻ∂šłļ JWT šĽ§ÁČĆť™ĆŤĮĀŚŹāśēįŤģĺÁĹģťÄāŚĹďÁöĄŚÄľ„ÄāŚą∑śĖįšĽ§ÁČĆśėĮšłÄšł™ÁģÄŚćēÁöĄťöŹśúļŚ≠óÁ¨¶šł≤ԾƚĹÜśąĎšĽ¨šĻüÁĒ®Śąįśúüśó∂ťóīŚíĆÁĒ®śą∑ŚźćśĚ•šłįŚĮĆ RefreshToken ŚĮĻŤĪ°„ÄāśąĎšĽ¨ŤŅėŚŹĮšĽ•ŤŅõšłÄś≠•ÁĽô RefreshToken ŚĮĻŤĪ°ťôĄŚä†ŚÖ∂šĽĖŚÖÉśēįśćģԾƜĮĒŚ¶āŚģĘśą∑ÁęĮ IP„ÄĀÁĒ®śą∑šĽ£ÁźÜ„ÄĀŤģ匧á ID Á≠ČԾƍŅôś†∑śąĎšĽ¨ŚįĪŚŹĮšĽ•ŤĮÜŚąęŚíĆÁõĎśéßÁĒ®śą∑šľöŤĮĚԾƜ£ÄśĶ蜨ļŤĮąśÄßÁöĄšĽ§ÁČĆ„Äā

ś≥®śĄŹšļčť°ĻÔľöś≥®śĄŹÁ¨¨ 17 Ť°ĆŚíĆÁ¨¨ 20 Ť°ĆŚįÜťė≤ś≠ĘšĽ§ÁČĆŚ§öś¨°Śą∑śĖįśó∂šĽ§ÁČĆŚŹėťēŅ„ÄāJWT šĽ§ÁČĆŚŹėťēŅÁöĄŚéüŚõ†śėĮ aud Ś£įśėéśėĮšłÄšł™śēįÁĽĄÔľĆŚĻ∂šłćśĖ≠ŚźĎŚÖ∂ŤŅŌ䆜ĖįŚÄľ„ÄāŚĹďÁĄ∂ԾƍŅėśúČŚÖ∂šĽĖśĖĻś≥ēŚŹĮšĽ•šŅĚśĆĀ aud Ś£įśėéÁöĄŚĻ≤ŚáÄ„Äā

ÁĒĪšļé JwtAuthManager ÁĪĽś≤°śúČ Scoped śąĖ Transient šĺĚŤĶĖԾƜąĎšĽ¨ŚŹĮšĽ•Śú® DI ŚģĻŚô®šł≠śääŚģÉś≥®ŚÜĆšłļšłÄšł™ Singleton„ÄāÁĄ∂ŚźéśąĎšĽ¨ŚŹĮšĽ•ŚįÜ JwtAuthManager ś≥®ŚÖ•Śąį AccountController šł≠ÔľĆÁĒĪ AccountController śČߍ°Ć Login Śä®šĹú„ÄāšłčťĚĘÁöĄšĽ£Á†ĀÁČáśģĶśėĺÁ§ļšļÜ AccountController ŚíĆ Login Śä®šĹúśĖĻś≥ē„Äā

[ApiController]

[Authorize]

[Route("api/[controller]")]

public class AccountController : ControllerBase

{

private readonly ILogger<AccountController> _logger;

private readonly IUserService _userService;

private readonly IJwtAuthManager _jwtAuthManager;

public AccountController(ILogger<AccountController> logger, IUserService userService, IJwtAuthManager jwtAuthManager)

{

_logger = logger;

_userService = userService;

_jwtAuthManager = jwtAuthManager;

}

[AllowAnonymous]

[HttpPost("login")]

public ActionResult Login([FromBody] LoginRequest request)

{

if (!ModelState.IsValid)

{

return BadRequest();

}

if (!_userService.IsValidUserCredentials(request.UserName, request.Password))

{

return Unauthorized();

}

var role = _userService.GetUserRole(request.UserName);

var claims = new[]

{

new Claim(ClaimTypes.Name,request.UserName),

new Claim(ClaimTypes.Role, role)

};

var jwtResult = _jwtAuthManager.GenerateTokens(request.UserName, claims, DateTime.Now);

_logger.LogInformation($"User [{request.UserName}] logged in the system.");

return Ok(new LoginResult

{

UserName = request.UserName,

Role = role,

AccessToken = jwtResult.AccessToken,

RefreshToken = jwtResult.RefreshToken.TokenString

});

}

}

Śú®šłäťĚĘÁöĄšĽ£Á†Āšł≠ԾƜąĎšĽ¨ť¶ĖŚÖąŚú®Á¨¨ 26 Śąį 29 Ť°ĆšĹŅÁĒ® UserService ť™ĆŤĮĀÁôĽŚĹēŚá≠ŤĮĀ„ÄāÁĄ∂ŚźéԾƜąĎšĽ¨Śú®Á¨¨ 31 Ť°ĆŚąį 36 Ť°Ćšł≠ÁĒüśąźÁĒ≥ŤĮ∑„ÄāÁ¨¨ 38 Ť°ĆŤįÉÁĒ® JwtAuthManager ÁĪĽšł≠ÁöĄ GenerateTokens śĖĻś≥ēśĚ•Ťé∑ŚŹĖŤģŅťóģšĽ§ÁČĆŚíĆŚą∑śĖįšĽ§ÁČĆ„ÄāśúÄŚźéÔľĆLogin śĖĻś≥ēŤŅĒŚõ욳Ěł™ŚĆÖŚźęšĽ§ÁČĆÁöĄŚĮĻŤĪ°ÁĽôŚģĘśą∑ÁęĮ„Äā

ś≥®ťĒÄ

ŚĹď JWT šĽ§ÁČĆŤĘꌏόõěŚģĘśą∑ÁęĮŚźéԾƌģÉšĽ¨ŤĘęŚ≠ėŚā®Śú®ŚģĘśą∑ÁęĮ„ÄāŚĹďŚģĘśą∑ÁęĮśÉ≥Ť¶Āś≥®ťĒÄśó∂ԾƜąĎšĽ¨ŚŹĮšĽ•ťÄöŤŅጹ†ťô§ cookie śąĖ localStorage šł≠ÁöĄšĽ§ÁČƜ̕Śą†ťô§šĽ§ÁČĆ„ÄāÁĄ∂ŤÄĆÔľĆÁĒ®śą∑ŚŹĮŤÉĹšĽćÁĄ∂ŤÉĹŚ§üśĆĀśúČŤģŅťóģšĽ§ÁČĆ„ÄāťÄöŚłłśÉÖŚÜĶšłčԾƝ£éťô©ŚĺąšĹéԾƌõ†šłļŤģŅťóģšĽ§ÁČĆšľöŚú®šłÄŚįŹśģĶśó∂ťóīŚźéŚ§Īśēą„ÄāŚ¶āśěúšĹ†šĽćÁĄ∂śÉ≥Śú®śúćŚä°Śô®ÁęĮšĹŅ JWT ŤģŅťóģšĽ§ÁČĆŚ§ĪśēąÔľĆťā£šĻąšĹ†ŚŹĮšĽ•Śú®ŤŅôšł™ StackOverflow Ťģ®ŤģļŚíĆŤŅôšł™ GitHub ťóģťĘėšł≠ťėÖŤĮĽśõīŚ§öŚÜÖŚģĻԾƌÖ∂šł≠śŹźŚáļšļÜšłÄšł™ŚĚóŚąóŤ°®Á≠ĖÁē•„Äā

Śú®ŤŅôšł™ť°ĻÁõģšł≠ԾƜąĎšĽ¨ŚįÜšłćšĹŅÁĒ®ŤģŅťóģšĽ§ÁČĆԾƚĹÜśąĎšĽ¨ŚįÜŚú®śúćŚä°Śô®ÁęĮšĹŅŚą∑śĖįšĽ§ÁČĆśó†śēą„ÄāŚú® AccountController šł≠ԾƜąĎšĽ¨ś∑ĽŚä† Logout śĖĻś≥ēŚ¶āšłč„Äā

[HttpPost("logout")]

[Authorize]

public ActionResult Logout()

{

var userName = User.Identity.Name;

_jwtAuthManager.RemoveRefreshTokenByUserName(userName); // can be more specific to ip, user agent, device name, etc.

_logger.LogInformation($"User [{userName}] logged out the system.");

return Ok();

}

Śú®ŤŅôšł™ Logout śĖĻś≥ēšł≠ԾƜąĎšĽ¨ť¶ĖŚÖąŤ¶ĀŚĺóŚąįŚĹďŚČćÁöĄÁĒ®śą∑ŚźćÔľąŚ¶āśěúśąĎšĽ¨śää ID šŅĚŚ≠ėŚú® claim šł≠ԾƚĻüŚŹĮšĽ•ŚĺóŚąįÁĒ®śą∑ ID śĚ•ŤĮÜŚąęÁĒ®śą∑ԾȄÄāś†ĻśćģÁĒ®śą∑ŚźćԾƜąĎšĽ¨ŚŹĮšĽ•Śą†ťô§ÁĒ®śą∑ÁöĄŚą∑śĖįšĽ§ÁČĆԾƍŅôś†∑ÁĒ®śą∑ŚįĪśó†ś≥ēŚą∑śĖįšĽĖ/Ś•ĻÁöĄšľöŤĮĚÔľĆÁõīŚąįťáćśĖįÁôĽŚĹē„Äā

ŤĮ∑ś≥®śĄŹÔľĆŚüļšļéÁĒ®śą∑ŚźćŚą†ťô§Śą∑śĖįšĽ§ÁČĆŚĻ∂šłćÁźÜśÉ≥Ծƌõ†šłļŚć≥šĹŅÁĒ®śą∑šĹŅÁĒ®šł§šł™śĶŹŤßąŚô®ÔľĆśąĖŤÄÖšłÄšł™Śú®ś°ĆťĚĘԾƚłÄšł™Śú®Á߼Śä®ÔľĆšĻüšľöś≥®ťĒÄŤĮ•ÁĒ®śą∑ÁöĄśČÄśúČšľöŤĮĚ„ÄāŚõ†ś≠§ÔľĆšłļšļÜśĒĻŚĖĄÁĒ®śą∑šĹďť™ĆԾƜąĎšĽ¨ŚļĒŤĮ•ŚŹ™Śą†ťô§ÁČĻŚģöÁöĄšĽ§ÁČĆÔľąšĺ茶āԾƌüļšļéÁĒ®śą∑šĽ£ÁźÜŚíĆŚģĘśą∑ÁęĮ IPÔľČԾƍŅôŚŹĮšĽ•Śú®ŤĮ∑śĪāšłĽšĹďśąĖŚ§īśĖᚼ∂šł≠ŤĮÜŚąę„Äā

Śą∑śĖį JWT ŤģŅťóģšĽ§ÁČĆ

śúČšļõÁ߼Śä®ŚļĒÁĒ®ŚŹ™ťúÄŤ¶ĀÁôĽŚĹēšłÄś¨°ÔľĆśČÄšĽ•Śą∑śĖį JWT ŤģŅťóģšĽ§ÁČĆÁöĄśĄŹšĻČšłćŚ§ß„ÄāšĹÜŚĮĻšļ錧ߌ§öśēį Web ŚļĒÁĒ®śĚ•ŤĮīԾƌą∑śĖįŤģŅťóģšĽ§ÁČĆśėĮŚľļŚą∂śÄßÁöĄ„ÄāŚĹďŤģŅťóģšĽ§ÁČĆŚć≥ŚįÜŚąįśúüśó∂ԾƌģĘśą∑ÁęĮťÄöŚłłšľöŤß¶ŚŹĎŚą∑śĖįšĽ§ÁČĆśďćšĹú„ÄāŚĹďŤŅôÁßćśÉÖŚÜĶŚŹĎÁĒüśó∂ԾƌģĘśą∑ÁęĮšľöŚźĎ API ÁęĮÁāĻŚŹĎťÄĀšłÄšł™ RefreshToken„ÄāšłčťĚĘÁöĄšĽ£Á†ĀÁČáśģĶśėĺÁ§ļšļÜ AccountController ÁĪĽšł≠ÁöĄšłÄšł™ API Śä®šĹúśĖĻś≥ēÁ§ļšĺč:

[HttpPost("refresh-token")]

[Authorize]

public async Task<ActionResult> RefreshToken([FromBody] RefreshTokenRequest request)

{

try

{

var userName = User.Identity.Name;

_logger.LogInformation($"User [{userName}] is trying to refresh JWT token.");

if (string.IsNullOrWhiteSpace(request.RefreshToken))

{

return Unauthorized();

}

var accessToken = await HttpContext.GetTokenAsync("Bearer", "access_token");

var jwtResult = _jwtAuthManager.Refresh(request.RefreshToken, accessToken, DateTime.Now);

_logger.LogInformation($"User [{userName}] has refreshed JWT token.");

return Ok(new LoginResult

{

UserName = userName,

Role = User.FindFirst(ClaimTypes.Role)?.Value ?? string.Empty,

AccessToken = jwtResult.AccessToken,

RefreshToken = jwtResult.RefreshToken.TokenString

});

}

catch (SecurityTokenException e)

{

return Unauthorized(e.Message); // return 401 so that the client side can redirect the user to login page

}

}

Śú®šłäťĚĘÁöĄšĽ£Á†Āšł≠ԾƍŅėť™ĆŤĮĀšļÜŚéüŚßčÁöĄŤģŅťóģšĽ§ÁČĆԾƚĽ•Á°ģšŅĚŚą∑śĖįšĽ§ÁČĆŚíĆŤģŅťóģšĽ§ÁČĆśėĮťÖćŚĮĻÁöĄ„ÄāAPI ŚďćŚļĒšĹďŚĆÖŚźęšłÄšł™ÁĪĽšľľšļé Login śĖĻś≥ēÁĽďśěúÁöĄŚĮĻŤĪ°ÔľąÁ¨¨ 18-24 Ť°ĆÔľČԾƍŅôś†∑ŚįĪŚŹĮšĽ•ś≠£Á°ģŤŅėŚéüÁĒ≥ŤĮ∑ŚíĆšĽ§ÁČĆ„ÄāŚ¶āśěúŚú®Śą∑śĖįŤŅáÁ®čšł≠ŚŹĎÁĒüšĽĽšĹēŚľāŚłłÔľĆťā£šĻą API ŚįÜŤŅĒŚõ욳Ěł™ Unauthorized HTTP Áä∂śÄĀÁ†ĀÔľą26-29 Ť°ĆÔľČԾƍŅôś†∑ŚģĘśą∑ÁęĮŚįĪŚŹĮšĽ•ŚįÜÁĒ®śą∑ťáćŚģöŚźĎŚąįÁôĽŚĹēť°ĶťĚĘ„Äā

Á¨¨ 16 Ť°ĆśėĮÁ•ěŚ•áŚŹĎÁĒüÁöĄŚúįśĖĻ„ÄāRefresh śĖĻś≥ēÁöĄŚģěÁéįŚ¶āšłčśČÄÁ§ļ:

public JwtAuthResult Refresh(string refreshToken, string accessToken, DateTime now)

{

var (principal, jwtToken) = DecodeJwtToken(accessToken);

if (jwtToken == null || !jwtToken.Header.Alg.Equals(SecurityAlgorithms.HmacSha256Signature))

{

throw new SecurityTokenException("Invalid token");

}

var userName = principal.Identity.Name;

if (!_usersRefreshTokens.TryGetValue(refreshToken, out var existingRefreshToken))

{

throw new SecurityTokenException("Invalid token");

}

if (existingRefreshToken.UserName != userName || existingRefreshToken.ExpireAt < now)

{

throw new SecurityTokenException("Invalid token");

}

return GenerateTokens(userName, principal.Claims.ToArray(), now); // need to recover the original claims

}

public (ClaimsPrincipal, JwtSecurityToken) DecodeJwtToken(string token)

{

if (string.IsNullOrWhiteSpace(token))

{

throw new SecurityTokenException("Invalid token");

}

var principal = new JwtSecurityTokenHandler()

.ValidateToken(token,

new TokenValidationParameters

{

ValidateIssuer = true,

ValidIssuer = _jwtTokenConfig.Issuer,

ValidateIssuerSigningKey = true,

IssuerSigningKey = new SymmetricSecurityKey(_secret),

ValidAudience = _jwtTokenConfig.Audience,

ValidateAudience = true,

ValidateLifetime = true,

ClockSkew = TimeSpan.FromMinutes(1)

},

out var validatedToken);

return (principal, validatedToken as JwtSecurityToken);

}

Śú®šłäťĚĘÁöĄšĽ£Á†Āšł≠ԾƜąĎšĽ¨ť¶ĖŚÖąŚĮĻ JWT ŤģŅťóģšĽ§ÁČĆŤŅõŤ°ĆŤß£Á†ĀԾƚĽ•Á°ģŤģ§ŚĺóŚąįšłÄšł™ÁúüŚģěÁöĄŤļꚼńÄāDecodeJwtToken śĖĻś≥ēšł≠ÁöĄŚŹāśēįŚļĒŤĮ•šłé Startup.cs śĖᚼ∂šł≠ÁöĄ TokenValidationParameters ÁõłŚĆĻťÖć„ÄāśąĎŤŅėŚĆÖŚźęšļÜ SecurityTokenExpiredException„ÄĀSecurityTokenInvalidSignatureException ŚíĆ SecurityTokenException ÁöĄŚá†šł™ťõÜśąźśĶčŤĮēԾƍŅôś†∑śąĎšĽ¨ŚįĪŚŹĮšĽ•śõīŚ•ĹÁöĄÁźÜŤß£ token ÁöĄť™ĆŤĮĀ„Äā

śąĎšĽ¨ťúÄŤ¶ĀŤß£Á†ĀŚéüŚßč JWT ŤģŅťóģšĽ§ÁČĆÁöĄŚŹ¶šłÄšł™ŚéüŚõ†śėĮԾƜąĎšĽ¨ťúÄŤ¶ĀśĀĘŚ§ćŚéüŚß蚼§ÁČĆšł≠ÁöĄśČÄśúČŤĮ∑śĪā„ÄāÁĄ∂ŚźéԾƜąĎšĽ¨ŚŹĮšĽ•ÁĒüśąźšłÄšł™śĖįÁöĄŤģŅťóģšĽ§ÁČĆԾƌĻ∂śúČšłÄšł™ťÄāŚĹďÁöĄśúČśēąŤĹĹŤć∑„Äā

Śą∑śĖįšĽ§ÁČĆÁģ°ÁźÜ

ÁĒĪšļ霹ϚĽ¨ťááÁĒ®ÁöĄśėĮŚą∑śĖįšĽ§ÁČĆŤĹģśćĘśäÄśúĮԾƜúćŚä°Śô®ŚŹĮŤÉĹťúÄŤ¶ĀšŅĚÁēôŚ§ßťáŹÁöĄŚą∑śĖįšĽ§ÁČĆŚŹäŚÖ∂ŚÖÉśēįśćģ„ÄāŚú®śąĎÁöĄśľĒÁ§ļśĖĻś°ąšł≠ԾƜąĎŚģěÁéįšļÜšłÄšł™ŚźéŚŹįšĹúšłöÔľąšĽ£Á†Āśú™Śú®ś≠§śėĺÁ§ļÔľČԾƌģÉśĮŹŚąÜťíüŤŅźŤ°ĆšłÄś¨°ÔľĆšĽ•Śą†ťô§ŚÜÖŚ≠ėšł≠ŤŅáśúüÁöĄŚą∑śĖįšĽ§ÁČĆ„ÄāšĹ†ŚŹĮšĽ•ŤģŅťóģśąĎÁöĄ GitHub šĽďŚļďÔľąťďĺśé•ÔľČšļÜŤß£śõīŚ§öÁĽÜŤäā„Äā

Ś¶āśěúŚįÜŚą∑śĖįÁöĄšĽ§ÁČĆšŅĚŚ≠ėŚú®śēįśćģŚļďšł≠śąĖŤÄÖŚąÜŚłÉŚľŹÁľďŚ≠ėšł≠ԾƚłļšļÜśŹźťęėśü•śČĺśēąÁéáԾƌľŚĺóŤÄÉŤôĎÁĪĽšľľÁöĄšļčśÉÖ„Äā

ŚÜíŚÖÖ

śúČśó∂śąĎšĽ¨śÉ≥ŚÜíŚÖÖśüźšł™ÁČĻŚģöÁöĄÁĒ®śą∑ŤŅõŤ°ĆśĶčŤĮēśąĖŤįÉŤĮē„ÄāŚú®śąĎÁöĄśľĒÁ§ļśĖĻś°ąšł≠ԾƜąĎŚ∑≤ÁĽŹŚģěÁéįšļÜŚÜíŚÖÖŚíĆŚĀúś≠ĘŚÜíŚÖÖÁöĄ API„ÄāšłĽŤ¶ĀÁöĄśäÄŚ∑ßśėĮŤ∑üŤł™ŚéüŚßčÁĒ®śą∑ÁöĄŤĮČśĪā„ÄāŚĹďÁĄ∂ԾƚłļšļÜšĹŅŚÜíŚÖÖŤŅáÁ®čŚÖÖŚąÜŚŹĎśĆ•šĹúÁĒ®ÔľĆťúÄŤ¶ĀŚĀöšłÄšļõŚČćÁęĮŚ∑•šĹú„Äā

ťõÜśąźśĶčŤĮē

ASP.NET Core šł≠ÁöĄťõÜśąźśĶčŤĮēŚĻ∂šłćŚ§ćśĚā„ÄāśąĎšĽ¨ť¶ĖŚÖąŚąõŚĽļšłÄšł™śĶčŤĮēšłĽśúļÔľĆÁĄ∂ŚźéśąĎšĽ¨ŚįÜśúČšłÄšł™śĶčŤĮē HttpClient ŚíĆ ServiceProvider Śú®śČč„ÄāŤŅôś†∑ԾƜąĎšĽ¨ŚįĪŚŹĮšĽ•Śú® HTTP Ś§īšł≠ś∑ĽŚä† Bearer šĽ§ÁČĆԾƌĻ∂ŚźĎśąĎšĽ¨ÁöĄ API ÁęĮÁāĻŚŹĎťÄĀ HTTP ŤĮ∑śĪā„ÄāśúÄŚźéԾƜąĎšĽ¨ŚŹĮšĽ•ť™ĆŤĮĀŚďćŚļĒšĽ£Á†ĀŚíĆŚÜÖŚģĻ„Äā

HTTPS ŚíĆ Docker ŚĆĖ

Ś¶āšłäśČÄŤŅįÔľĆJWT šĽ§ÁČĆŚļĒŤĮ•śėĮťÄöŤŅá HTTPS šľ†ŤĺďÁöĄ„ÄāŚú®ŚľÄŚŹĎś®°ŚľŹšłčԾƜąĎšĽ¨ŚļĒŤĮ•Ś∑≤ÁĽŹťÄöŤŅá ASP.NET Core šłļ localhost ŤģĺÁĹģšļÜŚľÄŚŹĎŤÄÖÁöĄ SSL ŤĮĀšĻ¶ÔľĆŤŅôś†∑śąĎšĽ¨ŚįĪŚŹĮšĽ•šĹŅÁĒ® HTTPS ŚúįŚĚĜ̕ŚźĮŚä®ŚļĒÁĒ®Á®čŚļŹ„Äā

ŚĹϚĽ¨ŚĮĻ ASP.NET Core Web ŚļĒÁĒ®ŤŅõŤ°Ć docker ŚĆĖśó∂ԾƜąĎšĽ¨ťúÄŤ¶ĀŚįÜŤĮĀšĻ¶ÁöĄÁßĀťí•śė†ŚįĄŚąį Docker ŚģĻŚô®šł≠„ÄāŚú®śąĎÁöĄ GitHub šĽďŚļďšł≠ԾƜąĎŚ∑≤ÁĽŹŚĆÖŚźęšļÜšłÄšł™ pfx śĖᚼ∂ԾƜąĎšĽ¨ŚļĒŤĮ•ŤÉĹŚ§üťÄöŤŅá Docker Compose ŤĹĽśĚ匟ĮŚä®ŚļĒÁĒ®Á®čŚļŹ„Äā