令牌认证.md 22 KB

Token Authentication

本文通过一个用 ASP.NET Core 构建的 API,从头开始开发,通过 JSON Web Token 来实现认证和授权。

概述

认证和授权是现代应用的主要要求。

随着 API 开发的普及,以服务于不同类型的客户端应用(如单页应用和移动应用),带来了使用去中心化技术和模式提供安全要求的必要性。

JSON 网络令牌规范就是为了满足这些需求而创建的,它允许不同平台的系统交换信息和验证权限。

JSON 网络令牌到底是什么?

JSON Web Token ÊòØ RFC 7519 ‰∏≠ÂÆö‰πâÁöщ∏ÄÁßçËßÑËåÉÔºåÂÆÉÂÆö‰πâ‰∫܉∏ÄÁßç‰ΩøÁî® JSON ÂØπ˱°ËøõË°åÊï∞ÊçƉºÝËæìÁöÑÂÆâÂÖ®Êñπºè„ÄÇJSON Web Tokens ÈÄöËøá‰ΩøÁî®ÂäÝÂØÜÁÆóÊ≥ïÊù•‰øùËØʼnø°ÊÅØÁöÑÂÆâÂÖ®„ÄÇ

这些令牌被发送到 HTTP 请求的头中,以访问受保护的 API 端点。

令牌有哪些部分?

一个令牌由三部分组成:

头部:一般由两个属性组成。

- "alg"ÔºöÁ∫éÁ≠æÁΩ≤‰ª§ÁâåÁöÑÂäÝÂØÜÁÆóÊ≥ïÔºåÁ°Æ‰øùÂÖ∂ÂÆåÊï¥ÊÄß„ÄÇ

- "typ"ÔºöÊÝáËÆ∞ÁöÑÁ±ªÂûã„ÄÇ

{

"alg": "HS256",

"typ": "JWT"

}

- ÊúâÊïàËΩΩËç∑Ôºö‰ª§ÁâåÁöщ∏ÄÈÉ®ÂàÜÔºåÂÖ∂‰∏≠ÂåÖÂê´‰∏éÁî®Êà∑ÊúâÂÖ≥ÁöÑÁ¥¢ËµîÊàñ "Êñ≠Ë®Ä"Ժ剪•ÂèäÊØè‰∏™‰ª§Áâå‰∏≠ÂåÖÂê´ÁöÑȪòËƧÁ¥¢Ëµî„ÄÇ ¬Ý

Âü∫Êú¨‰∏äÔºåÂÆÉÊåáÁöÑÊòØÂÆ¢Êà∑Á´ØÂ∫îÁî®Á®ãÂ∫èÂíå API ÊâßË°å‰∏éÁî®Êà∑ÊùÉÈôêÁõ∏ÂÖ≥ÁöÑÈ™åËØÅÊâÄÈúÄÁöÑÊâÄÊúâÁî®Êà∑Êï∞ÊçÆԺ剪•ÂèäÊ£ÄÊü•‰ª§ÁâåÊòØÂê¶ÊúâÊïàÂèäÂÖ∂Êï∞ÊçÆÂÆåÊï¥ÊÄßÊâÄÈúÄÁöÑÁ¥¢Ëµî„ÄÇ ¬Ý

Êúâ‰∏ĉ∫õÊÝáÂáÜËØâʱÇÔºåÂá݉πéÊâÄÊúâÁöщª§ÁâåÈÉΩ˶ÅÂÆûÁé∞„ÄÇ ¬Ý

- "jti"Ôºö‰ª£Ë°®‰ª§ÁâåÁöÑÂî؉∏ÄÊÝáËØÜÁ¨¶„ÄÇ

- "aud":受众,即该令牌的对象(在本例中,请求令牌的应用程序)。

- "iss":令牌发行者。o "iss":令牌发行者,即发出令牌的应用程序(本例中为 API)。

- "exp":到期日期。

- "nbf": 意思是 "not before". 它表示令牌到期日必须大于或等于指定的日期才有效。

¬Ý ËøòÊúâÂÖ∂‰ªñȪòËƧÁöÑËØ¥Ê≥ïÔºå‰ΩÝÂè؉ª•Âú® RFC ‰∏≠Êü•Áúã„ÄÇ

¬Ý

{

"jti": "198f3849-ce23-4876-b1bd-bc9c936eec76",

"sub": "test@test.com",

"http://schemas.microsoft.com/ws/2008/06/identity/claims/role": "Common",

"nbf": 1525268259,

"exp": 1525268289,

"iss": " JWPAPI ",

"aud": "SampleAudience"

}

- Á≠æÂêçÔºöÊï∞Â≠óÁ≠æÂêçÔºåÁõÆÁöÑÊòØÈ™åËØÅÂíåÊÝ∏ÂÆû‰ª§ÁâåÁöÑÂÆåÊï¥ÊÄß„ÄÇÂÆÉÁî±Â§¥Êï∞ÊçÆ„ÄÅÊúâÊïàËΩΩËç∑„ÄÅÁßòÈí•ÂíåÊåáÂÆöÁöÑÂäÝÂØÜÁÆóÊ≥ïÁªÑÊàê„ÄÇ ¬Ý ¶ÇÊûúȪëÂÆ¢ÂæóÂà∞‰∫܉ª§ÁâåÂπ∂Êõ¥Êîπ‰∫܉ªª‰ΩïÊï∞ÊçÆԺ剪§ÁâåÂ∞ÜÂèòÂæóÊóÝÊïàÔºåÂõ݉∏∫Á≠æÂêçÂ∞܉∏鉪§ÁâåÁöÑÈ¢ÑÊúüÁ≠æÂêç‰∏ç‰∏ÄË᥄ÄÇ ¬Ý

HMACSHA256(base64UrlEncode(header) + "." + base64UrlEncode(payload), secret)

Ëøô‰∏â‰∏™ÈÉ®ÂàÜË¢´ÁºñÁÝʼn∏∫Âü∫Êï∞ 64 ÁöÑÂ≠óÁ¨¶‰∏≤ÔºåÂπ∂‰ΩøÁî®ÁÇπËøûÊé•ÔºåÂÖÅËÆ∏ÈÄöËøá HTTP ËØ∑ʱǧ¥ÂèëÈÄÅÁªìÊûúÊï∞ÊçÆ„ÄÇ

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJqdGkiOiIxOThmMzg0OS1jZTIzLTQ4NzYtYjFiZC1iYzljOTM2ZWVjNzYiLCJzdWIiOiJ0ZXN0QHRlc3QuY29tIiwiaHR0cDovL3NjaGVtYXMubWljcm9zb2Z0LmNvbS93cy8yMDA4LzA2L2lkZW50aXR5L2NsYWltcy9yb2xlIjoiQ29tbW9uIiwibmJmIjoxNTI1MjY4MjU5LCJleHAiOjE1MjUyNjgyODksImlzcyI6IlNhbXBsZUlzc3VlciIsImF1ZCI6IkpXUEFQSSJ9.qGImJxUkWzale_IHgIC5s0WRWyetZsShnMuNErXKUe4

ASP.NET Core 的开发方法

当使用 ASP.NET Core 时,通过令牌创建 API 以满足安全要求的过程非常简单。该框架通过各种命名空间为令牌的生成和验证提供了支持。

应用范围

该 API 实现了以下功能:

- ÁÆÄÂçïÁöÑÁî®Êà∑Ê≥®ÂÜåÔºåÂÖÅËÆ∏Áî®Êà∑Êã•ÊúâÂî؉∏ÄÁöÑÁôªÂΩïÂêç„ÄÅÂØÜÁÝÅÂèäÂÖ∂ËßíËâ≤ÔºàÊàñÊùÉÈôêÔºâ„ÄÇ

- 访问令牌生成。

- 令牌刷新,在访问令牌过期时创建新的令牌。

- 访问令牌撤销。

- 使用角色进行权限验证。

### 框架和库

除了 ASP.NET Core ,API 还依赖于以下框架和库:

- ÂÆû‰ΩìÊ°ÜÊû∂ÊÝ∏ÂøÉÔºàÂ∞ÜÁî®Êà∑Êï∞ÊçÆÂ≠òÂÇ®Âà∞Êï∞ÊçÆÂ∫ì‰∏≠Ôºâ„ÄÇ

- AutoMapperÔºàÂ∞Ü API ˵ÑÊ∫êÊòÝÂ∞ÑÂà∞È¢ÜÂüüÂÆû‰ΩìÔºâ„ÄÇ

- Entity Framework InMemory 提供者(只是为了测试,而不是使用 SQL Server 等)。

从用户注册开始

应用用户有角色,角色代表他们的访问权限。

API 有两个预定义的角色。Common,验证普通用户的权限;Administrator,代表系统管理员的权限,这种方式模拟了现实世界的应用。当一个新用户被创建时,他们会自动接收普通用户的角色。

用户注册是通过以下 API 端点实现的:

/api/users

ÊÇ®Âè؉ª•ÂêëËøô‰∏™Á´ØÁÇπÂèëÈÄʼn∏ĉ∏™ POST ËØ∑ʱÇÔºåÊåáÂÆöÊúâÊïàÁöÑÂá≠ËØÅÔºàÁîµÂ≠êÈÇƉª∂ÂíåÂØÜÁÝÅÔºâԺ剪•‰æøÂ∞ÜÁî®Êà∑Êï∞ÊçÆÂ≠òÂÇ®Âà∞Êï∞ÊçÆÂ∫ì‰∏≠„ÄÇ

API 有两个预定义的用户来测试对受保护的 API 资源的访问,一个具有普通用户权限,另一个具有管理员权限。

以下 JSON 数据可用于测试受保护端点:

({

"email": "common@common.com",

"password": "12345678"

},

{

"email": "admin@admin.com",

"password": "12345678"

})

[HttpPost]

public async Task<IActionResult> CreateUserAsync([FromBody] UserCredentialsResource userCredentials)

{

if (!ModelState.IsValid)

{

return BadRequest(ModelState);

}

var user = _mapper.Map<UserCredentialsResource, User>(userCredentials);

var response = await _userService.CreateUserAsync(user, ERole.Common);

if(!response.Success)

{

return BadRequest(response.Message);

}

var userResource = _mapper.Map<User, UserResource>(response.User);

return Ok(userResource);

}

API 端点与上述方法相匹配,来自 UsersControllerclass。

API Êé•Êî∂Âà∞ÂØπËøô‰∏™Á´ØÁÇπÁöÑËØ∑ʱÇÔºåÂá≠ËØÅË¢´ÊòÝÂ∞ÑÂà∞ Userdomain Á±ªÁöÑÂÆû‰æã„ÄÇÁÑ∂ÂêéÔºåÂ∞ÜÁî®Êà∑Êï∞ÊçÆÂèëÈÄÅÁªôÁî®Êà∑ÊúçÂä°„ÄÇ

从 IUserServiceinterface 创建用户的方法,包括两个步骤:

- 验证是否有任何现有的用户对应于指定的电子邮件。

- ÈÄöËøá IPasswordHasher Êé•Âè£ÁöÑÂÆûÁé∞ÔºåÂàõª∫‰∏ĉ∏™ÂØÜÁÝÅÂìàÂ∏å„ÄÇ

ÂìàÂ∏åÁîüÊàê‰øùËØʼn∫ÜÊâÄÊúâÂØÜÁÝÅÂ∞܉ª•ÂÆâÂÖ®ÁöÑÊñπºèÂ≠òÂÇ®Âà∞Êï∞ÊçÆÂ∫ì‰∏≠„ÄÇËøô‰∏™ËøáÁ®ãÈÅøÂÖç‰∫ÜȪëÂÆ¢ÂíåÊÅ∂ÊÑèÁî®Êà∑Ê£ÄÁ¥¢Áî®Êà∑ÁöÑÁúüÂÆûÂØÜÁÝÅ„ÄÇ

Âàõª∫ÂíåÈ™åËØÅÂØÜÁÝÅÂìàÂ∏åÁöщª£ÁÝÅÊòØÂü∫‰∫é ASP.NET Identity ÁöÑÂØÜÁÝÅÂìàÂ∏åÁöÑÂÆûÁé∞„ÄÇÊàëÂü∫‰∫éËøô‰∏™ÈóÆÈ¢òËÆæËÆ°‰∫ÜËøô‰∏™ÂäüËÉΩ„ÄÇ

访问令牌生成

访问令牌是包含 API 用于验证特定用户数据以及客户端应用程序数据的声明的令牌。它们在 HTTP 请求头中发送。

该示例 API 生成的访问令牌包含以下数据:

- ‰∏ĉ∏™ÂèØÁ∫éËÆøÈóÆÂèó‰øùÊä§ÁöÑ API Á´ØÁÇπÁöÑÁºñÁÝʼnª§ÁâåÔºåÂÆÉÂåÖÂê´‰∏ĉ∏™Âà∞ÊúüÊó•ÊúüÔºàÂú®Êú¨‰æã‰∏≠ÔºåÂàõª∫‰ª§ÁâåÂêé 30 ÁßíÔºâÂíå‰∏ĉ∏™ÂåÖÂê´Áî®Êà∑£∞Êò鉪•ÂèäÊúâÊïàÂèó‰ºóÂíåÂèëË°åËÄÖÁöÑÊúâÊïàËΩΩËç∑„ÄÇ

- ‰∏ĉ∏™Âà∑Êñ∞‰ª§ÁâåÔºåÂÆÉÁ∏ĉ∏™ÁºñÁÝʼnª§ÁâåÁªÑÊàêÔºåÂÖ∂Âà∞ÊúüÊó•Âú®ËÆøÈóƉª§ÁâåÂà∞ÊúüÊó•ÔºàÊú¨‰æã‰∏≠‰∏∫ 60 ÁßíÔºâ‰πãÂêéÔºåÂÖÅËÆ∏ÂÆ¢Êà∑Á´ØÂ∫îÁî®Á®ãÂ∫èÂú®‰∏ĉ∏™ÊúâÊïàÁöÑËÆøÈóƉª§ÁâåÂà∞ÊúüÊó∂ËØ∑ʱlj∏ĉ∏™Êñ∞ÁöÑËÆøÈóƉª§Áâå„ÄÇ

- 访问令牌的过期日期(仅用于客户端验证目的)。

要获得访问令牌,请向以下 API 端点发出 POST 请求,在请求主体中发送用户凭证:

/api/login

[Route("/api/login")]

[HttpPost]

public async Task<IActionResult> LoginAsync([FromBody] UserCredentialsResource userCredentials)

{

if (!ModelState.IsValid)

{

return BadRequest(ModelState);

}

var response = await _authenticationService.CreateAccessTokenAsync(userCredentials.Email, userCredentials.Password);

if(!response.Success)

{

return BadRequest(response.Message);

}

var accessTokenResource = _mapper.Map<AccessToken, AccessTokenResource>(response.Token);

return Ok(accessTokenResource);

}

认证服务使用 ITokenHandler 接口的实现来生成令牌。这个接口定义了创建访问令牌、获取刷新令牌和撤销刷新令牌的方法(后面这两个功能稍后会解释)。

该服务还依赖 IPasswordHasher 进行用户凭证验证。

public async Task<TokenResponse> CreateAccessTokenAsync(string email, string password)

{

var user = await _userService.FindByEmailAsync(email);

if (user == null || !_passwordHasher.PasswordMatches(password, user.Password))

{

return new TokenResponse(false, "Invalid credentials.", null);

}

var token = _tokenHandler.CreateAccessToken(user);

return new TokenResponse(true, null, token);

}

令牌处理程序使用 appsettings.json 中的一些配置和用户数据来生成令牌。

"TokenOptions": {

"Audience": "SampleAudience",

"Issuer": "JWPAPI",

"AccessTokenExpiration": 30,

"RefreshTokenExpiration": 60

},

在本节中可以看到访问令牌和刷新令牌的受众、发行者和到期时间是如何定义的。

ËøáÊúüÊó∂Èó¥Êò؉ª•Áßí‰∏∫Âçï‰ΩçËÆæÁΩÆÁöÑ„ÄÇËøô‰∫õÈÖçÁΩÆÈÄöËøá ASP.NET Core ‰æù˵ñÊ≥®ÂÖ•Êú∫Âà∂ÂäÝËΩΩÂà∞ TokenOptionsclass ÁöÑÂÆû‰æã‰∏≠„ÄÇ

这里是生成访问令牌的方法的实现:

public AccessToken CreateAccessToken(User user)

{

var refreshToken = BuildRefreshToken(user);

var accessToken = BuildAccessToken(user, refreshToken);

_refreshTokens.Add(refreshToken);

return accessToken;

}

首先,处理程序生成一个刷新令牌,该令牌由一个随机哈希和一个高于访问令牌到期日的日期组成。

private RefreshToken BuildRefreshToken(User user)

{

var refreshToken = new RefreshToken

(

token : _passwordHaser.HashPassword(Guid.NewGuid().ToString()),

expiration : DateTime.UtcNow.AddSeconds(_tokenOptions.RefreshTokenExpiration).Ticks

);

return refreshToken;

}

ÁÑ∂ÂêéÔºå‰∏ĉ∏™ JwtSecurityTokenclass ÂÆû‰æãÁîüÊàêËÆøÈóƉª§ÁâåÔºå‰∏ĉ∏™ JwtSecurityTokenHandler ÂÆû‰æãÂàõª∫‰∏ĉ∏™ÁºñÁÝÅÂ≠óÁ¨¶‰∏≤Êù•Ë°®Á§∫Êà뉪¨ÁöÑ JSON ÂØπ˱°„ÄÇËøô‰∏§‰∏™Á±ªÈÉΩÊòØ System.IdentityModel.Token.Jwt ÂëΩÂêçÁ©∫Èó¥Áöщ∏ÄÈÉ®ÂàÜ„ÄÇ

private AccessToken BuildAccessToken(User user, RefreshToken refreshToken)

{

var accessTokenExpiration = DateTime.UtcNow.AddSeconds(_tokenOptions.AccessTokenExpiration);

var securityToken = new JwtSecurityToken

(

issuer : _tokenOptions.Issuer,

audience : _tokenOptions.Audience,

claims : GetClaims(user),

expires : accessTokenExpiration,

notBefore : DateTime.UtcNow,

signingCredentials : _signingConfigurations.SigningCredentials

);

var handler = new JwtSecurityTokenHandler();

var accessToken = handler.WriteToken(securityToken);

return new AccessToken(accessToken, accessTokenExpiration.Ticks, refreshToken);

}

claims 参数得到 GetClaims 方法的结果,负责生成以下声明:

- ‰∏ĉ∏™ÊòØÂ∏¶Êú≪§ÁâåÊÝáËØÜÁ¨¶ÁöÑÁî≥ËØ∑„ÄÇ

- 另一个是用户的电子邮件。

- 代表用户权限(角色)的要求。

private IEnumerable<Claim> GetClaims(User user)

{

var claims = new List<Claim>

{

new Claim(JwtRegisteredClaimNames.Jti, Guid.NewGuid().ToString()),

new Claim(JwtRegisteredClaimNames.Sub, user.Email)

};

foreach (var userRole in user.UserRoles)

{

claims.Add(new Claim(ClaimTypes.Role, userRole.Role.Name));

}

return claims;

}

还请注意参数 signingCredentials。这个参数代表令牌签名,它是验证令牌所需要的。

一个来自 Microsoft.IdentityModel.Tokens 的 SigningCredentials 实例负责生成签名。

SigningConfigurations 的实例封装了签名凭证:

public class SigningConfigurations

{

public SecurityKey Key { get; }

public SigningCredentials SigningCredentials { get; }

public SigningConfigurations()

{

using(var provider = new RSACryptoServiceProvider(2048))

{

Key = new RsaSecurityKey(provider.ExportParameters(true));

}

SigningCredentials = new SigningCredentials(Key, SecurityAlgorithms.RsaSha256Signature);

}

}

该类的初始化发生在应用程序启动期间。它定义了以下属性:

- Key:用于验证令牌签名的安全密钥。该类是 Microsoft.IdentityModel.Tokens 命名空间的一部分。密钥由一个 2048 位的安全密钥组成。

- SigningCredentials:令牌签名。凭证使用安全密钥和 RSA SHA 256 算法的实例生成。也可以使用不同的算法,比如 HMAC 算法。

ÂõûÂà∞‰ª§ÁâåÁîüÊàêËøáÁ®ãÔºå‰∏ã‰∏ÄÊ≠•ÂåÖÊã¨Â∞ÜÁîüÊàêÁöÑÂà∑Êñ∞‰ª§ÁâåÊ∑ªÂäÝÂà∞‰∏ĉ∏™ÂåÖÂê´ÊâÄÊúâÊúâÊïàÂà∑Êñ∞‰ª§ÁâåÁöÑÈõÜÂêà‰∏≠„ÄÇÂΩì API Êî∂Âà∞Êñ∞ÁöÑËÆøÈóƉª§ÁâåËØ∑ʱÇÊó∂Ժ剺öÊ£ÄÊü•Ëøô‰∏™ÈõÜÂêàԺ剪•Ê£ÄÊü•Âà∑Êñ∞‰ª§ÁâåÊòØÂ궉ªçÁÑ∂ÊúâÊïà„ÄÇ

private readonly ISet<RefreshToken> _refreshTokens = new HashSet<RefreshToken>();

Âú®Áé∞ÂÆû‰∏ñÁïåÁöÑÂ∫îÁ∏≠ÔºåÂ∞ÜÂà∑Êñ∞‰ª§Áâå‰øùÊåÅÂú®‰∏ÄÁªÑÂÜÖÂ≠ò‰∏≠Âπ∂‰∏çÊò؉∏ĉ∏™ÂèØË°åÁöÑËߣÂÜ≥ÊñπÊ°àÔºàÈô§Èùû‰Ω݉ΩøÁ∏ĉ∫õÂàÜÂ∏ɺèÁºìÂ≠òÁ≠ñÁï•ÂíåÂ∑•ÂÖ∑ÔºåÊØî如 RedisÔºâ„ÄÇ

‰∏ÄÁßçÂ∏∏ËßÅÁöÑÊñπÊ≥ïÊòØÂ∞ÜÂà∑Êñ∞‰ª§ÁâåÂ≠òÂÇ®Âú®Êï∞ÊçÆÂ∫ì‰∏≠„ÄÇÂú®Êú¨‰æãÁöÑËåÉÂõ¥ÂÜÖÔºåËøôÂπ∂‰∏çÊòØÂøÖ˶ÅÁöÑÔºåÂõ݉∏∫Êà뉪¨Â虉ºöÊúâÂ∞ëÈáèÁöщª§Áâ剺ÝÂÖ•ËØ∑ʱDŽÄÇ

Ê≥®ÊÑèÔºö¶ÇÊûú‰ΩÝ˶ÅÊääÂà∑Êñ∞‰ª§ÁâåÂ≠òÂÇ®Âú®Êï∞ÊçÆÂ∫ì‰∏≠Ôºå‰∏ÄÂÆö˶ÅÂäÝÂØÜ„ÄÇËÆ©ÁÑ∂Âêé‰∏çÂäÝÂØÜÊò؉∏ĉ∏™Âæà§ßÁöÑÂÆâÂÖ®ÈóÆÈ¢ò„ÄÇ

ÊúÄÂêéÔºåAPI Âàõª∫‰∏ĉ∏™ AccessTokenclass ÁöÑÂÆû‰æãÂπ∂Â∞ÜÂÖ∂ËøîÂõûÁªôÊéßÂà∂Âô®ÔºåÊéßÂà∂Âô®Â∞ÜËÆøÈóƉª§ÁâåÊòÝÂ∞ÑÂà∞˵ÑÊ∫êÁ±ª„ÄÇ

public class AccessToken : JsonWebToken

{

public RefreshToken RefreshToken { get; private set; }

public AccessToken(string token, long expiration, RefreshToken refreshToken) : base(token, expiration)

{

if(refreshToken == null)

throw new ArgumentException("Specify a valid refresh token.");

RefreshToken = refreshToken;

}

}

访问受保护的 API 端点

‰∏ÄÊó¶‰ΩÝÊâã‰∏≠Êúâ‰∏ĉ∏™ÊúâÊïàÁöщª§ÁâåÔºå‰ΩÝÂ∞±Âè؉ª•ËÆøÈóÆÂèó‰øùÊä§ÁöÑ API ˵ÑÊ∫ê„ÄÇ

有两个受保护的端点可以测试这个功能。

/api/protectedforcommonusers

上述端点为任何经过认证的用户返回一个简单的字符串(这意味着请求的头中必须有一个有效的访问令牌)。

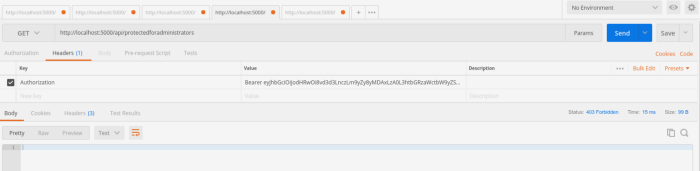

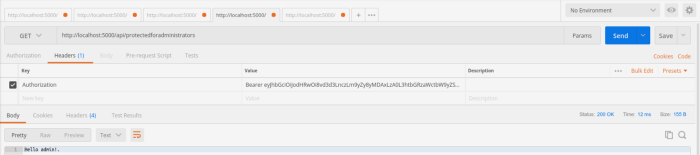

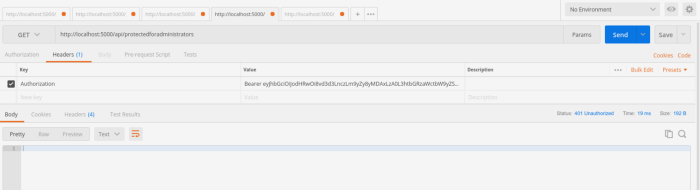

/api/protectedforadministrators

第二个端点只有在认证用户是管理员时才返回一个简单的字符串。

端点通过使用 Authorize 属性来验证权限。

public class ProtectedController : Controller

{

[HttpGet]

[Authorize]

[Route("/api/protectedforcommonusers")]

public IActionResult GetProtectedData()

{

return Ok("Hello world from protected controller.");

}

[HttpGet]

[Authorize(Roles = "Administrator")]

[Route("/api/protectedforadministrators")]

public IActionResult GetProtectedDataForAdmin()

{

return Ok("Hello admin!.");

}

}

ASP.NET Core 管道使用在 Startup.cs 中定义的中间件和安全服务来执行权限验证。

services.Configure<TokenOptions>(Configuration.GetSection("TokenOptions"));

var tokenOptions = Configuration.GetSection("TokenOptions").Get<TokenOptions>();

var signingConfigurations = new SigningConfigurations();

services.AddSingleton(signingConfigurations);

services.AddAuthentication(JwtBearerDefaults.AuthenticationScheme)

.AddJwtBearer(jwtBearerOptions =>

{

jwtBearerOptions.TokenValidationParameters = new TokenValidationParameters()

{

ValidateAudience = true,

ValidateLifetime = true,

ValidateIssuerSigningKey = true,

ValidIssuer = tokenOptions.Issuer,

ValidAudience = tokenOptions.Audience,

IssuerSigningKey = signingConfigurations.Key,

ClockSkew = TimeSpan.Zero

};

});

ȶñÂÖàÔºåAPI ‰ºö‰ªé appsettings.json ‰∏≠ÂäÝËΩΩ‰ª§ÁâåÈÖçÁΩÆÈÄâÈ°π„ÄÇ

ÁÑ∂ÂêéÔºåÂäÝËΩΩ‰ª§ÁâåÁ≠æÂêçÁ±ªÔºåÂπ∂Â∞ÜÂÖ∂Ê≥®ÂÜå‰∏∫‰∏ĉ∏™Âçï‰æã„ÄÇ

最后,还调用了扩展方法 AddAuthentication,即把默认的验证方案设置为 JSON Web Tokens 方案,以及 AddJwtBeares,负责配置令牌验证。

验证参数来自 TokenValidationParametersclass,它是 Microsoft.IdentityModel.Tokens 命名空间的一部分。这里配置了以下参数:

- ValidAudience:表示向我们的 API 发送请求的应用程序必须与 appsettings.json 中指定的相同。

- ValidIssuer:表示令牌发行者必须与 appsettings.json 中指定的发行者一致。

- ValidateIssuerSigningKey:告诉 API 验证来自发行商应用的令牌的安全密钥。

- IssuerSigningKey:签署令牌的安全密钥。

- ValidateAudience:告诉我们的 API 检查消耗我们令牌的应用是否与 appsettings.json 中定义的应用相同。

- ValidateLifetime:表示需要验证令牌的到期日期。 ClockSkew:检查令牌是否有效的有效延迟时间。

为了使令牌验证正确地工作,有必要在为我们的应用配置路由的中间件之前使用 UseAuthenticationmiddleware。

public void Configure(IApplicationBuilder app, IHostingEnvironment env)

{

if (env.IsDevelopment())

{

app.UseDeveloperExceptionPage();

}

app.UseAuthentication();

app.UseMvc();

}

˶ÅËÆøÈóÆÂèó‰øùÊä§ÁöÑÁ´ØÁÇπÔºå‰ΩÝÂøÖÈ°ªÂú®‰ΩÝÁöÑËØ∑ʱlj∏≠Ê∑ªÂä݉ª•‰∏㧥:

Authorization: Bearer valid_access_token

ÊÉ≥˱°‰∏ĉ∏ãÔºå‰Ω݉∏∫‰∏ĉ∏™Â±û‰∫é Common ËßíËâ≤ÁöÑÁî®Êà∑ËØ∑ʱlj∫܉∏ĉ∏™‰ª§Áâå„ÄǶÇÊûú‰ΩÝÊåáÂÆö‰∫ܶlj∏äÁöÑËƧËØŧ¥ÔºåÂπ∂Â∞ùËØéÁ´ØÁÇπ/api/protectedforcommonusers Ëé∑ÂèñÂìçÂ∫îÔºå‰ΩÝÂ∞ÜÊî∂Âà∞‰∏ĉ∏™Áä∂ÊÄʼn∏∫ 200ÔºàOKÔºâÁöÑÂìçÂ∫îԺ剪•ÂèäÂìçÂ∫î‰Ωì‰∏≠Áöщ∏ĉ∏™Â≠óÁ¨¶‰∏≤„ÄÇ

¶ÇÊûúÊÇ®Â∞ùËØï‰ΩøÁî®Áõ∏ÂêåÁöщª§Áâ剪éÁÆ°ÁêÜÂëòÁ´ØÁÇπËé∑ÂèñÊï∞ÊçÆÔºåÊÇ®Â∞ÜÊî∂Âà∞ 403 Áä∂ÊÄÅÔºàÁ¶ÅÊ≠¢ÔºâÁöÑÂìçÂ∫îÔºåËøôË°®ÊòéÊÇ®ÊóÝÊùÉËÆøÈóÆÊ≠§ÂÜÖÂÆπ„ÄÇ

¶ÇÊûú‰ΩÝËØïÂõ扪éÁÆ°ÁêÜÂëòÁ´ØÁÇπËé∑ÂèñÊï∞ÊçÆÔºåÂú®ËØ∑ʱǧ¥‰∏≠ÂèëÈÄʼn∏ĉ∏™ÊúâÊïàÁöÑÁÆ°ÁêÜÂëòËÆøÈóƉª§ÁâåÔºåAPI Â∞ÜÂèëÈÄʼn∏ĉ∏™ 200 Áä∂ÊÄÅÔºàOkÔºâÁöÑÂìçÂ∫îÔºåÂπ∂Âú®ÂìçÂ∫î‰Ωì‰∏≠ÂèëÈÄʼn∏ĉ∏™Â≠óÁ¨¶‰∏≤„ÄÇ

¶ÇÊûúÊÇ®‰ªéËøô‰∫õÁ´ØÁÇπ‰∏≠Áöщ∏ĉ∏™Á´ØÁÇπËØ∑ʱÇÊï∞ÊçÆÔºåÂèëÈÄÅÊóÝÊïà‰ª§ÁâåÔºàËøáÊúüÁöщª§ÁâåÔºåÂÖ∂Â≠óÁ¨¶Â∑≤Ë¢´Êüê‰∫∫Êõ¥ÊîπÔºâÔºåÊàñÂèëÈÄÅËØ∑ʱÇÊó∂Êú™Âú®ËØ∑ʱǧ¥‰∏≠ÊåáÂÆö‰ª§ÁâåÔºåÊÇ®Â∞ÜÊî∂Âà∞Áä∂ÊÄʼn∏∫ 401ÔºàÊú™ÊéàÊùÉÔºâÁöÑÂìçÂ∫î„ÄÇ

刷新令牌

现在想象一下,您正在开发一个单页应用程序或移动应用程序,您不希望用户每次在他们的 "部分 "过期时(在这种情况下,每次访问令牌过期时)都必须登录。为了避免这个问题,可以使用有效的刷新令牌在幕后向 API 请求新的访问令牌。

要从刷新令牌请求新的访问令牌,请向 /api/token/refresh 发出 POST 请求。在请求主体中,您需要指定一个有效的刷新令牌,API 将使用该令牌来创建新的访问令牌。

[Route("/api/token/refresh")]

[HttpPost]

public async Task<IActionResult> RefreshTokenAsync([FromBody] RefreshTokenResource refreshTokenResource)

{

if (!ModelState.IsValid)

{

return BadRequest(ModelState);

}

var response = await _authenticationService.RefreshTokenAsync(refreshTokenResource.Token, refreshTokenResource.UserEmail);

if(!response.Success)

{

return BadRequest(response.Message);

}

var tokenResource = _mapper.Map<AccessToken, AccessTokenResource>(response.Token);

return Ok(tokenResource);

}

认证服务实现了 RefreshTokenAsyncmethod,它接收一个刷新令牌和用户电子邮件作为参数。

这些参数对于正确生成新的访问令牌的请求是必要的。

public async Task<TokenResponse> RefreshTokenAsync(string refreshToken, string userEmail)

{

var token = _tokenHandler.TakeRefreshToken(refreshToken);

if (token == null)

{

return new TokenResponse(false, "Invalid refresh token.", null);

}

if (token.IsExpired())

{

return new TokenResponse(false, "Expired refresh token.", null);

}

var user = await _userService.FindByEmailAsync(userEmail);

if (user == null)

{

return new TokenResponse(false, "Invalid refresh token.", null);

}

var accessToken = _tokenHandler.CreateAccessToken(user);

return new TokenResponse(true, null, accessToken);

}

ȶñÂÖàÔºåËøô‰∏™ÊñπÊ≥鉪§Áâå§ÑÁêÜÁ®ãÂ∫è‰∏≠ËØ∑ʱÇÂÆåÊï¥ÁöÑÂà∑Êñ∞‰ª§ÁâåÔºåÂÆÉÊ£ÄÊü•Âà∑Êñ∞‰ª§ÁâåÊòØÂê¶Â≠òÂú®‰∫éÂà∑Êñ∞‰ª§ÁâåÈõ܉∏≠ÔºåÂπ∂Âú®Â∞ÜÂÖ∂ËøîÂõûÁªôÊà뉪¨ÁöÑË∫´‰ªΩÈ™åËØÅÊúçÂä°‰πãÂâ牪éÈÇ£ÈáåÂàÝÈô§ÔºàÊØïÁ´üÔºåÊà뉪¨‰∏çÂ∏åÊúõÂà∑Êñ∞‰ª§ÁâåÂè؉ª•Ë¢´Â§öʨ°‰ΩøÁî®Ôºâ„ÄÇ

public RefreshToken TakeRefreshToken(string token)

{

if (string.IsNullOrWhiteSpace(token))

return null;

var refreshToken = _refreshTokens.SingleOrDefault(t => t.Token == token);

if (refreshToken != null)

_refreshTokens.Remove(refreshToken);

return refreshToken;

}

然后,该方法会验证刷新令牌是否真的存在(如果它包含在刷新令牌集中),是否没有过期,以及用户的电子邮件是否有效。

¶ÇÊûú‰∏ÄÂàáÊ≠£Â∏∏ÔºåÊà뉪¨ÁöÑ API ‰ºöÊÝπÊçÆÁî®Êà∑Êï∞ÊçÆÁîüÊàê‰∏ĉ∏™Êñ∞ÁöÑËÆøÈóƉª§ÁâåÂπ∂ËøîÂõû„ÄÇ

撤销刷新令牌

ÂõûÂà∞Êà뉪¨ÁöÑËá™Âä®ËÆøÈóƉª§ÁâåËØ∑ʱÇʵÅÁ®ãÔºåÊÉ≥˱°‰∏ĉ∏ãÔºåÁé∞Âú®‰ΩÝ˶ÅÂàõª∫Á≠æÂá∫ÂäüËÉΩ„ÄÇÂΩìÁî®Êà∑Á≠æÂá∫Êó∂ÔºåÂèØËÉΩ‰ºöÂèëÁîüÊà뉪¨ÁöÑ API Âú®‰ª§ÁâåÈõ܉∏äËøòÊúâ‰∏ĉ∏™ÊúâÊïàÁöÑÂØπÂ∫îÂà∑Êñ∞‰ª§Áâå„ÄÇÊà뉪¨ÈúÄ˶ʼn∏ÄÁßçÊñπÊ≥ïÊù•Êí§ÈîÄËøô‰∏™‰ª§ÁâåԺ剪•ÈÅøÂÖçÂÆâÂÖ®ÈóÆÈ¢ò„ÄÇ

API Êúâ/api/token/revoke Á´ØÁÇπ„ÄÇÂêëËøô‰∏™Á´ØÁÇπÂèëÈÄÅ POST ËØ∑ʱÇÔºåÂπ∂Âú®ËØ∑ʱljΩì‰∏äÊ∑ªÂäÝÊúâÊïàÁöÑÂà∑Êñ∞‰ª§ÁâåԺ剺öÂغËá¥Êà뉪¨ÁöÑ API Ë∞ÉÁî® RevokeRefreshTokenmethod„ÄÇËøô‰∏™ÊñπÊ≥ïË∞ÉÁî®ÂêåÂêçÁöщª§Áâå§ÑÁêÜÊñπÊ≥ïԺ剪éÈõÜÂêà‰∏≠ÁߪÈô§‰ª§Áâå„ÄÇ

[Route ("/api/token/revoke")]

[HttpPost]

public IActionResult RevokeToken ([FromBody] RevokeTokenResource revokeTokenResource) {

if (!ModelState.IsValid) {

return BadRequest (ModelState);

}

_authenticationService.RevokeRefreshToken (revokeTokenResource.Token);

return NoContent ();

}

public void RevokeRefreshToken(string refreshToken)

{

_tokenHandler.RevokeRefreshToken(refreshToken);

}

总结

ÂΩì‰Ω݉ΩøÁî®Êñ∞Áöщª§ÁâåÁîüÊàêÂíåÈ™åËØÅÊú∫Âà∂Êó∂ÔºåÂú® ASP.NET Core Â∫îÁî®Á®ãÂ∫è‰∏≠ÈÄöËøቪ§ÁâåÂÆûÁé∞ËƧËØÅÂíåÊéàÊùÉÊòØÂæàÂÆπÊòìÁöÑ„ÄÇ

ÊàëÂàõª∫Ëøô‰∏™‰æãÂ≠êÁöÑÁõÆÁöÑÊò؉∏∫‰∫ÜÂ∏ÆÂä©ÈÇ£‰∫õ‰∏çÁü•ÈÅì JSON Web Token Êò؉ªÄ‰πàÁöщ∫∫ÔºåÊàñËÄÖÂØπ¶ljΩïÈÄöËøá API ÂÆûÁé∞ËƧËØÅÂíåÊéàÊùÉÊúâÁñëÈóÆÁöщ∫∫ÔºåÁõÆÊÝáÊòاö‰∏™ÂÆ¢Êà∑Á´ØÂ∫îÁî®Á®ãÂ∫è„ÄÇ

˶ÅÂú®Áîü‰∫߉∏≠ÂÆûÁé∞Ëøô‰∏™ËߣÂÜ≥ÊñπÊ°àÔºåËØ∑ËÆ∞‰ΩèÔºå‰ΩÝÂøÖÈ°ªÊîπÂèòÂà∑Êñ∞‰ª§ÁâåÁöÑÂÆûÁé∞Ժ剪•‰ΩøÁ∏çÂêåÁöÑÂ≠òÂÇ®Êú∫Âà∂Âíå§ÑÁêÜÂπ∂Âèë„ÄljΩÝËøòÂ∫îËØ•‰ΩøÁî®Áî®Êà∑ÁßòÂØ܉Ωú‰∏∫Â≠òÂÇ®‰ª§ÁâåÈÖçÁΩÆÁöÑÊñπºèÔºåËÄå‰∏çÊòØ appsettings.json„ÄÇÂè¶Â§ñÔºåËÄÉËôëÂú®Âêë API ÂèëÈÄÅÊï∞ÊçÆÊó∂ÂØπÁî®Êà∑ÂØÜÁÝÅËøõË°åÂäÝÂØÜ„ÄÇ